Usługa proxy dla przeglądarki Tor kradł u użytkowników Y

Source:

Source:

Eksperci ds. bezpieczeństwa z firmy Proofpoint przeprowadzili śledztwo, podczas którego okazało się, że usługa proxy onion.top, przez który można uzyskać dostęp do sieci Tor z normalnej przeglądarki, zastępuje adresu btc-portfeli i zachowuje się analogicznie do programów-вымогателям LockeR, Sigma i GlobeImposter.

Serwis przegląda pliki do pobrania, za pośrednictwem portalu strony internetowe, szukając na nich linie, które wyglądają jak adresy btc-torebki, po czym zastępuje takie wiersze na portfele intruzów, — wyjaśnił eksperci z ProofPoint.

W trakcie analizy działania serwisu okazało się, że pracuje na kilku zasad podmian btc-portfeli, co wyraźnie wskazuje na ręczną konfigurację pod każdy konkretny stronę.

Podczas Gdy stwierdzono dwa btc-portfela, należących do oszustów, działających przez onion.top. W sumie torebki zawierają około (około 22 tysięcy dolarów). Po tym jak plan był рассекречена, operatorzy programu usunięto linki na wszystkie serwery proxy i zaleca użytkownikom, dokonywanie płatności tylko przez przeglądarkę Tor.

Nasz .

Nasz czat .

Bardziej:

Jak oglądać YouTube na telewizorze? Przykład TV set-top box na Android

Ciekawy design przyciąga we wszystkich gadżetach W ostatnim czasie coraz częściej można usłyszeć słowa "nie oglądam telewizji". Niektórzy dodają, że u nich nawet go nie ma. Ale przecież w telewizji, wiszące na ścianie lub stoi nie podstawce, można og...

Jak wzmocnić sygnał sieci bezprzewodowej w domu lub na działce

We współczesnym świecie trudno wyobrazić sobie bez wszystkich zalet telefonii komórkowej i bezprzewodowego internetu, a tym bardziej za miastem. Stracić możliwość komunikowania się nie chce, a czasem trzeba i pracować (no i się pobawić, oczywiście). ...

USA szuka firmy, która spali mnóstwo tajnych danych

Ogromne ilości danych, które są przechowywane w bazach wojskowych, nie można po prostu przeciągnąć do koszyka i usunąć. Wszystkie urządzenia, na których są przechowywane informacje niejawne, podlegają całkowitemu zniszczeniu. Najlepiej sobie z tym ra...

Nowości

Sporządzony ranking najbardziej atrakcyjnych krajów do kopania

Wydanie International Business Times analizował rentowność w 115 krajach i wyniosła ranking, w którym na pierwszym miejscu znalazła się Wenezuela — to właśnie tam, według badania, zarobki jednego Биткоина kosztuje najtaniej....

Kiedy patrzyliśmy YouTube, oszuści майнили na naszych komputerach

Aż zajmowali się oglądaniem filmów na YouTube, komputery i inne gadżety, prawdopodobnie w tajemnicy майнили dla intruzów. O tym specjalista ds. cyberbezpieczeństwa Troy Marsz. Marsz pisze, że do kopania w tym przypadku został uż...

Kaspersky lab wykrył ворующий криптовалюту trojanów

Eksperci «Kaspersky Lab» odkryli trojanów Mezzo, подменяющий dane w plikach wymiany między bankowymi i księgowość systemami. Szkodliwe oprogramowanie atakuje świeże pliki tekstowe rachunkowości. Jeśli w ciągu kilku minut...

Rosyjskie firmy "Bajkał" trafią do wolnej sprzedaży

Wcześniej już wielokrotnie o krajowej firmy "Bajkał Electronics", zajmującej się projektowaniem układów scalonych na bazie architektury ARM i MIPS. Wcześniej procesory firmy o nazwie Baikal-T1 były dostępne do nabycia wyłącznie os...

W Chinach zbudować superkomputer zdolny wykonywać квинтиллион obliczeń na sekundę

Chińscy naukowcy postawili przed sobą nowe wyzwanie, zadanie — do 2020 roku, aby zakończyć rozwój superkomputer Tianhe-3, którego moc obliczeniowa może dochodzić do квинтиллиона operacji na sekundę, — donosi strona Chi...

Patche od luk Spectre i Meltdown dla Windows "drapania" komputery z AMD

Firma Microsoft wydała aktualizację zabezpieczeń, w celu wyeliminowania luki w zabezpieczeniach Meltdown i Spectre, które mają wpływ na prawie wszystkie procesory, które zostały wydane od 1995 roku, ale został zmuszony do wycofani...

W przyszłości anonimowe блокчейн-transakcje będzie można odtajnić

Tak ceniona przez wielu anonimowość блокчейн transakcji może być tymczasowe, — Гэррик Хилеман, doktor nauk ekonomicznych z Cambridge. Ostrzegał wszystkich romantyków, zauważając, że prędzej czy później wszystko będzie jasne....

Zdjęcia największą ze znanych wydobywanie-gospodarstw w Rosji

już Chyba wszyscy wiedzą, co to jest Y i że trzeba je «» na specjalnych farmach. Niż farma więcej, tym więcej pieniędzy przynosi ona swoich właścicieli. Oto właśnie jeden z takich obiektów. W tej chwili jest największą i...

#CES 2018 | Firma AMD zaprezentowała swoje nowe procesory

W trakcie konferencji, która odbyła się w pierwszy dzień targów CES 2018, firma AMD zrobiła kilka bardzo ciekawych zapowiedzi, które odzwierciedlają plany firmy na cały 2018 roku. Oni z pewnością zainteresuje zarówno fanów produkt...

#CES 2018 | Intel zaprezentowała najbardziej kompaktowy komputer do wirtualnej rzeczywistości

Wirtualna rzeczywistość dość wymagający do komputerowego żelaza ze względu na to, że trzeba wyprowadzać jednocześnie dwa obrazy dla każdego oka z wysoką liczbą klatek na sekundę. Dlatego podczas wyboru VR Ready komputera mowy o je...

Poważna luka w zabezpieczeniach procesorów Intel może spowodować wyciek danych

Programiści, po raz pierwszy odkryć lukę, o której pisze gazeta , donoszą, że pozwala ona każdemu oprogramowania, w tym wirusów, aby uzyskać dostęp do haseł, логинам i innych poufnych informacji użytkownika. Skala problemu jest zn...

W Rosji opracowują SYSTEM dla krajowych procesorów

w Celu zapewnienia bezpieczeństwa na госпредприятиях i w innych firmach Federacji Rosyjskiej, gdzie wymagana jest dobra stopień ochrony danych, należy użyć krajowe akcesoria, aby uniknąć przecieków. Ale do pracy każdego «żela...

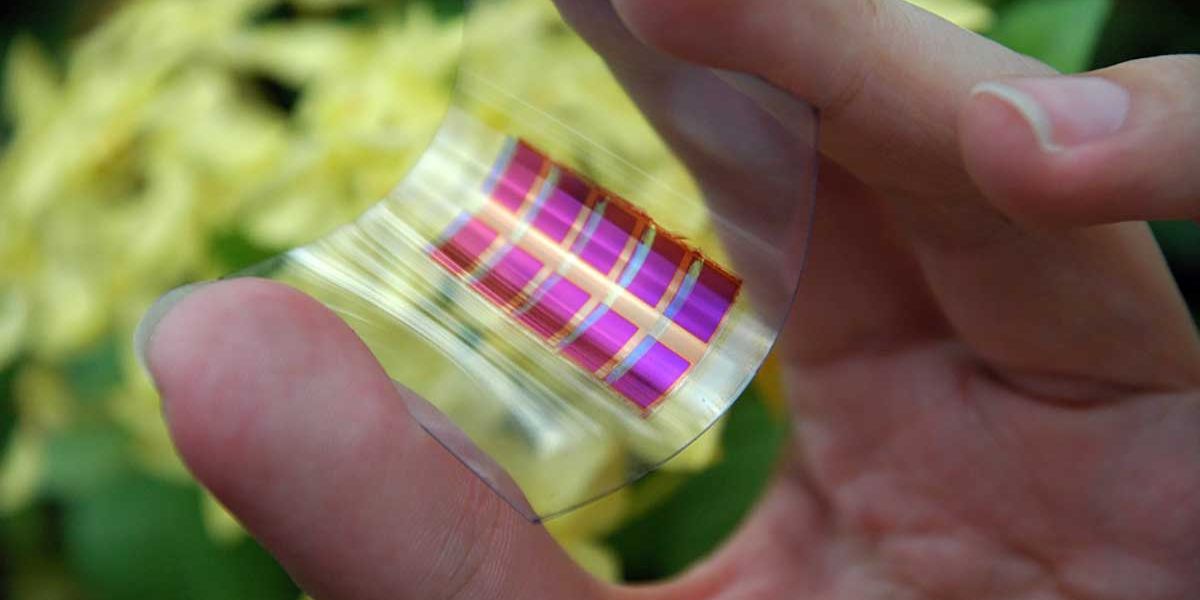

Panele słoneczne z цианобактерий wydrukowane na zwykłej drukarce

Sinice żyją na Ziemi około miliarda lat i potrafią wytwarzać dla siebie pokarmu za pomocą fotosyntezy. Pochłaniają światło, przekształcając go w energię. Tę ich zdolność postanowili wykorzystać naukowcy, stosując cyanobacteria do ...

Росэлектроника będzie produkować 5G-tranzystory

podczas Gdy w Rosji przygotowują się do przejścia na standard telefonii komórkowej 5G, INSTYTUTU techniki elektronicznej w Woroneżu, wchodzący w skład holdingu «Росэлектроника», zaczyna produkować 5G-tranzystory. W prze...

Znaleziono sposób drukowania elastycznej elektroniki za pomocą roztopionego metalu

Elastyczna elektronika w tej chwili jeszcze nie może dostać się do masowej dystrybucji, ale jednak naukowcom i inżynierom udało się osiągnąć znaczące sukcesy w tej dziedzinie. Nie ma więc wątpliwości, że w niedalekiej przyszłości ...

DARPA wznawiał pracę nad "невзламываемым" komputerem Morpheus

Cyberbezpieczeństwa w ostatnich latach stała się szczególnie istotne kierunkiem dla inwestycji nie tylko dużych korporacji, ale również i wojskowych. W świetle ostatnich wydarzeń, kiedy robak WannaCry w nocy włączył ponad 300 000 ...

NanoRing — nowy rodzaj tranzystorów od Qualcomm

W całej współczesnej elektronice stosowane są tranzystory. Bez względu na szybki rozwój technologii, sam zasada działania tranzystora w ostatnim czasie niewiele się zmienił, ale wkrótce dzięki firmie Qualcomm nas może czekać mała ...

Boeing patent system ochrony nawigacji GPS na блокчейне

Jeden z największych światowych producentów lotniczej, wojskowej i kosmicznej techniki, firma Boeing poinformowała o tym, że opatentowała nowy rozwój, której istota polega na tym, aby chronić odbiorniki GPS z pomocą osobom postron...

Nowe opracowanie Alphabet X pozwoli na podłączenie do Internetu wiejskich obszarach Indii

Jednostka Alphabet pod hasłem X opracowało technologię Free Space Optical Communications (FSOC), optyki nowego typu, dzięki której można połączyć się z Internetem duże obszarów wiejskich. Teraz Alphabet zawarł umowę z indyjskim ...

Wyniki wydobywanie-test NVIDIA TITAN V

karta Graficzna TITAN V od NVIDIA oparte na GPU GV100 generacji Volta i, zgodnie z pierwszym z badań, opublikowanych w Sieci, pokazała bardzo dobre wyniki w grach, ale jak jest dobra ? Zobaczymy. Szczęśliwy posiadacz nowości przet...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!